مایکروسافت بدافزار جدیدی را کشف کرده است که توسط گروه هکر روسی APT29 (با نام مستعار NOBELIUM، Cozy Bear) استفاده میشود که احراز هویت را به عنوان هر کسی در یک شبکه در معرض خطر فعال میکند.

به عنوان یک اکتور جاسوسی سایبری تحت حمایت دولت، APT29 از قابلیت جدید برای پنهان کردن حضور خود در شبکه های اهداف خود، که معمولاً دولت و سازمان های مهم در سراسر اروپا، ایالات متحده و آسیا استفاده می کند.

ابزار مخرب جدید که MagicWeb نام دارد، تکامل یافته «FoggyWeb» است که به هکرها اجازه میدهد تا از پایگاه داده پیکربندی سرورهای آسیبدیده Active Directory Federation Services (ADFS) نفوذ کنند، گواهیهای امضای توکن و رمزگشایی را رمزگشایی کنند و بارهای اضافی را واکشی کنند. از سرور فرمان و کنترل (C2).

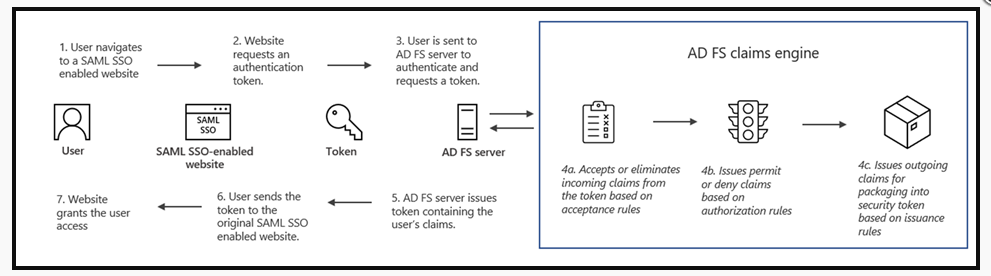

طبق گفته ی مایکروسافت : ADFS برای تأیید هویت کاربر و ادعاهای مجوز آنها بر احراز هویت مبتنی بر ادعا متکی است. این ادعاها در یک توکن بسته بندی می شوند که می تواند برای احراز هویت استفاده شود. MagicWeb خود را به فرآیند ادعاها تزریق می کند تا اقدامات مخرب خارج از نقش های عادی سرور AD FS انجام دهد

از آنجایی که سرورهای ADFS احراز هویت کاربر را تسهیل میکنند، MagicWeb میتواند به APT29 کمک کند تا احراز هویت را برای هر حساب کاربری در آن سرور تأیید کند و به آنها پایداری و فرصتهای محوری فراوانی بدهد.

ADFS authentication process (Microsoft)

MagicWeb به APT29 نیاز دارد تا ابتدا به سرور ADFS مورد نظر دسترسی ادمین داشته باشد و DLL مذکور را با نسخه خود جایگزین کند، اما مایکروسافت گزارش می دهد که حداقل در یک مورد این اتفاق افتاده است تیم تشخیص و پاسخ (DART) آن برای بررسی فراخوانده شده است.

جزئیات Magic Web :

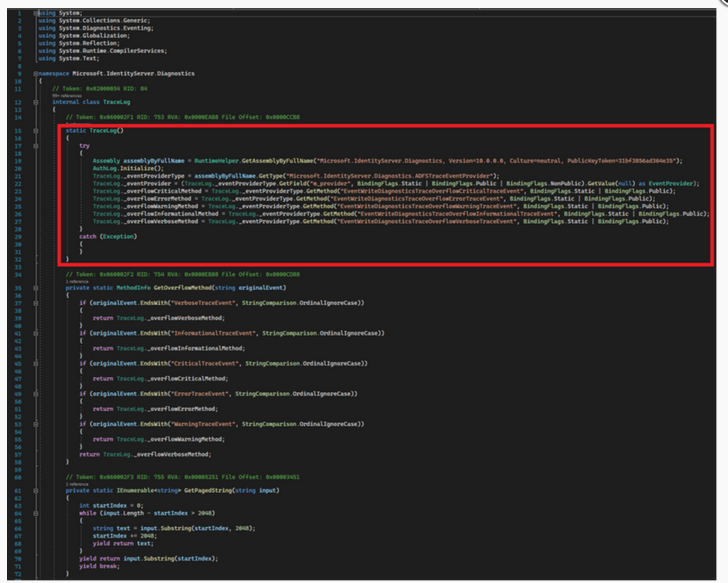

مایکروسافت مشاهده کرد که NOBELIUM جایگزین "Microsoft.IdentityServer.Diagnostics.dll" با یک نسخه پشتی شده است که دارای بخش دیگری در کلاس "TraceLog" است.

New header section in the TraceLog class (Microsoft)

این بخش جدید یک سازنده استاتیک است که یک بار در حین بارگذاری DLL هنگام راه اندازی سرور ADFS اجرا می شود.

هدف سازنده، قلاب کردن چهار تابع ADFS قانونی است، یعنی «Build»«، «GetClientCertificate»، »EndpointConfiguration» و «ProcessClaims».

توابع قلاب شده هکرهای روسی را قادر می سازد تا اقدامات زیر را انجام دهند:

BeginBuild() :با معرفی یک روش سفارشی قبل از فراخوانی، روند عادی بازرسی/ساخت گواهی را برانداز کنید “Build()”.

BeginGetClientCertificate(): تا زمانی که مقدار OID با یکی از مقادیر MD5 کدگذاری شده در MagicWeb مطابقت داشته باشد، برنامه را مجبور به پذیرش یک گواهی مشتری غیر معتبر به عنوان معتبر کنید.

BeginEndpointConfiguration() :به WAP اجازه می دهد درخواست را با گواهی مخرب خاص برای پردازش احراز هویت بیشتر به ADFS ارسال کند.

BeginProcessClaims() :اطمینان حاصل کنید که ادعاهای جعلی با مقدار MagicWeb OID به لیست ادعاهای بازگردانده شده به تماس گیرنده از روش قلاب شده قانونی (ProcessClaims) اضافه می شود.

شکار Magic Web :

مایکروسافت به مدافعان توصیه می کند که از راهنمایی های شکار ارائه شده در گزارش پیروی کنند. شاخصهای سازش (IoC) به اشتراک گذاشته نشدهاند، زیرا چندان مفید نیستند.

NOBELIUM اغلب زیرساخت ها و قابلیت ها را در هر کمپین سفارشی می کند و در صورت کشف ویژگی های خاص کمپین، ریسک عملیاتی را به حداقل می رساند.

این شرکت می افزاید: «اگر MagicWeb در محیط شما شناسایی شود، بعید است که با IOC های ثابت از اهداف دیگر مانند مقدار SHA-256 مطابقت داشته باشد.

علاوه بر این، جستجوی DLL های بدون امضا در GAC (Global Assembly Cache) با استفاده از Microsoft 365 Defender یا شمارش DLL های غیر امضا شده در GAC از طریق PowerShell، می تواند به کشف جایگزین های مخرب کتابخانه کمک کند.