هکرها همچنان از آسیبپذیری Log4j در برنامههای آسیبپذیر بهرهبرداری میکنند، همانطور که توسط اکتور ایرانی «MuddyWater» نشان داده شد که سازمانهای اسرائیلی را که از از نرمافزار SysAid استفاده میکنند هدف قرار میدهد.

آسیب پذیری Log4j ("Log4Shell") در دسامبر 2021 کشف و اصلاح شد، اما هنوز طیف گسترده ای از برنامه هایی را که از کتابخانه منبع باز استفاده می کنند، رنج می برد. یکی از این برنامهها SysAid است، یک نرمافزار میز کمک که در ژانویه بهروزرسانیهای امنیتی را برای باگها منتشر کرد.

MuddyWater، با نام مستعار مرکوری، یک گروه جاسوسی است که گمان می رود مستقیماً توسط وزارت اطلاعات و امنیت ایران (MOIS) اداره می شود و اخیرا دیده شده است که مخابرات را در سراسر خاورمیانه و آسیا هدف قرار داده است.

عملیات این گروه هکری خاص در راستای منافع ملی ایران است، به طوری که آنها دائماً نهادهای اسرائیلی را که دشمنان این کشور به حساب میآیند درگیر میکنند.

استفاده از SysAid برای دسترسی اولیه

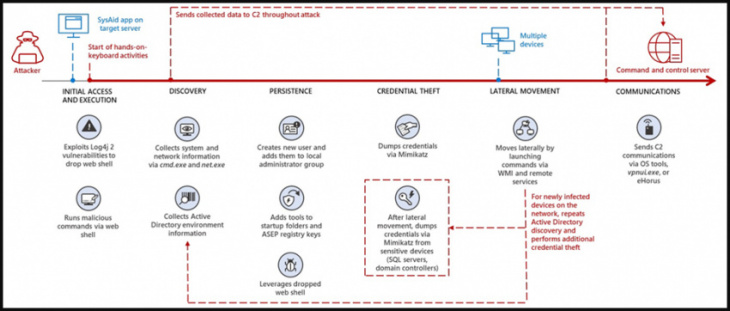

آخرین کمپین هک MuddyWater که دیروز در گزارش مایکروسافت بیان شد، اولین نمونه از اعمال نفوذ برنامه های آسیب پذیر SysAid برای نفوذ به شبکه های شرکتی است.

MuddyWater قبلاً نمونههای VMWare را هدف قرار میداد که دارای نقصهای Log4j بودند تا پوستههای وب را حذف کنند، اما با فرض اینکه این موارد در نهایت اصلاح شدند، عوامل تهدید گزینههای جایگزین را بررسی کردند.

SysAid یک بردار دسترسی اولیه عالی از این نظر است، زیرا هنوز Log4j را در خود جای داده است و سازمان های متعددی از آن به عنوان ابزار مدیریت فناوری اطلاعات، میز خدمات و راه حل میز کمک استفاده می کنند.

هکرهای ایرانی از نقصهای Log4Shell برای دسترسی اولیه سوء استفاده میکنند، PowerShell مخرب را از طریق یک درخواست طراحیشده ویژه ارسال شده به نقاط پایانی آسیبپذیر و حذف پوستههای وب اجرا میکنند.

با جمعآوری اطلاعات مورد نیاز از طریق cmd.exe، هکرها یک کاربر اضافه میکنند، امتیازات آن را به یک مدیر محلی ارتقا میدهند و سپس ابزارهای حمله خود را در پوشههای راهاندازی اضافه میکنند تا از پایداری بین راهاندازی مجدد اطمینان حاصل کنند.

MuddyWater می تواند سرقت اعتبار را با استفاده از Mimikatz، حرکت جانبی از طریق WMI و RemCom انجام دهد و داده های سرقت شده را از طریق یک نسخه سفارشی شده از ابزار Ligolo tunneling به سرور C2 ارسال کند.

Latest MuddyWater attach chain (Microsoft)

ارتباطات پراکسی معکوس سفارشی

Ligolo یک ابزار منبع باز تونل زنی معکوس است که هکرها از آن برای ایمن سازی ارتباطات بین درهای پشتی و زیرساخت C2 استفاده می کنند.

نسخه اصلاح شده استفاده شده توسط MERCURY در آخرین کمپین به شکل یک فایل اجرایی به نام "vpnui.exe" ارائه می شود.

در حالی که گزارش مایکروسافت به جزئیات ابزار خاص نمیپردازد، ما از گزارش مارس 2022 توسط Security Joes میدانیم که هکرها ویژگیهای مفیدی مانند بررسیهای اجرا و پارامترهای خط فرمان را اضافه کردهاند.

این گزارش جزئیات بیشتری را در مورد فرصتهای شناسایی MuddyWater و جستجوهای شکار در آخرین بخش فهرست میکند، بنابراین اگر در محدوده هدف گروه قرار دارید، حتماً آن را بررسی کنید.